昨天看到群里有人问R探长刷甲骨文arm,刚好我上周使用了, 趁着还有记忆,抓紧写下来

准备内容:

1、甲骨文账号

2、一台vps用来刷甲骨文

3、tg账号且关注r探长(@agentONE_R)和bot(@radiance_helper_bot)

添加密钥

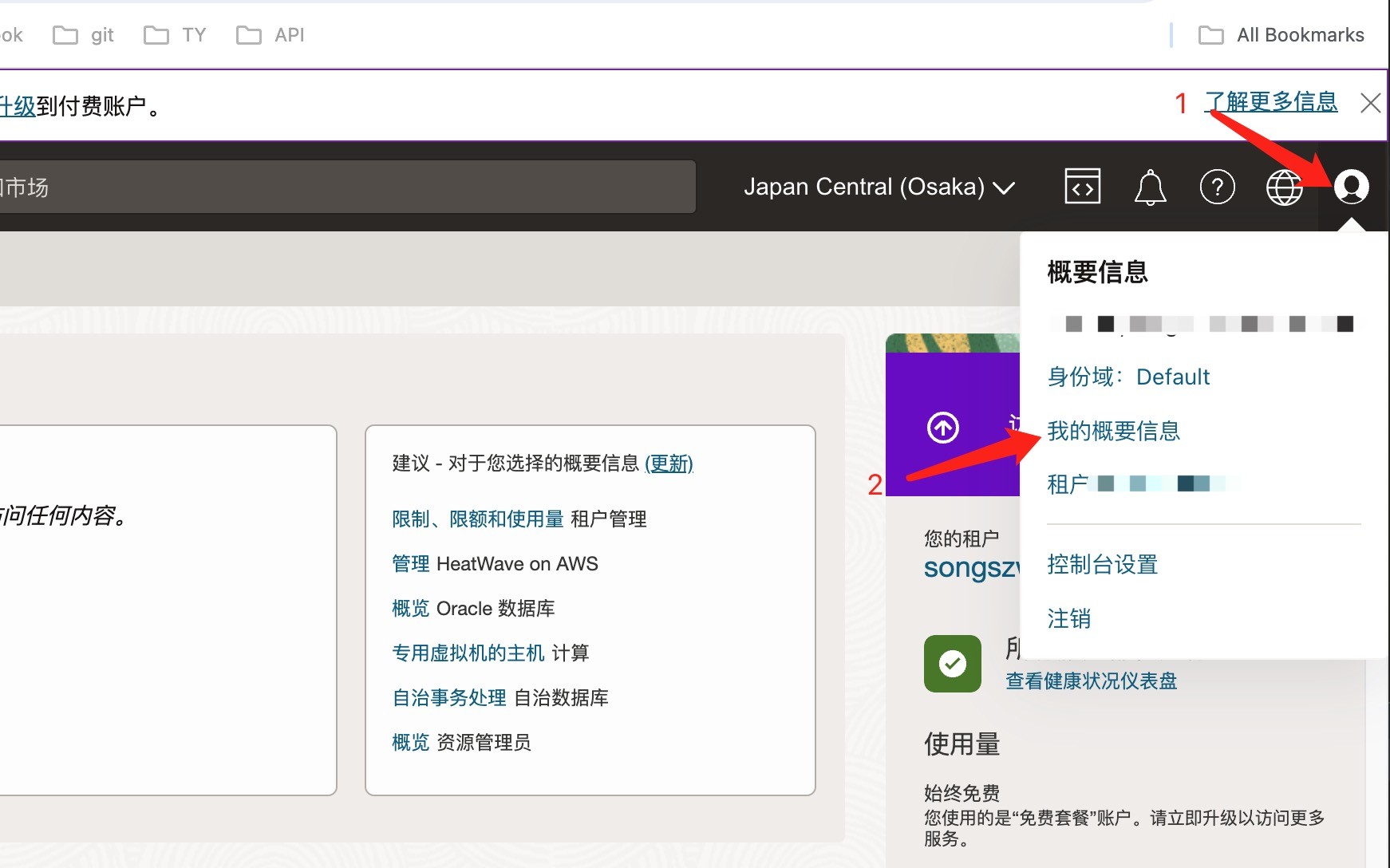

浏览器登录甲骨文后, 点击右上角头像选择我的概要信息

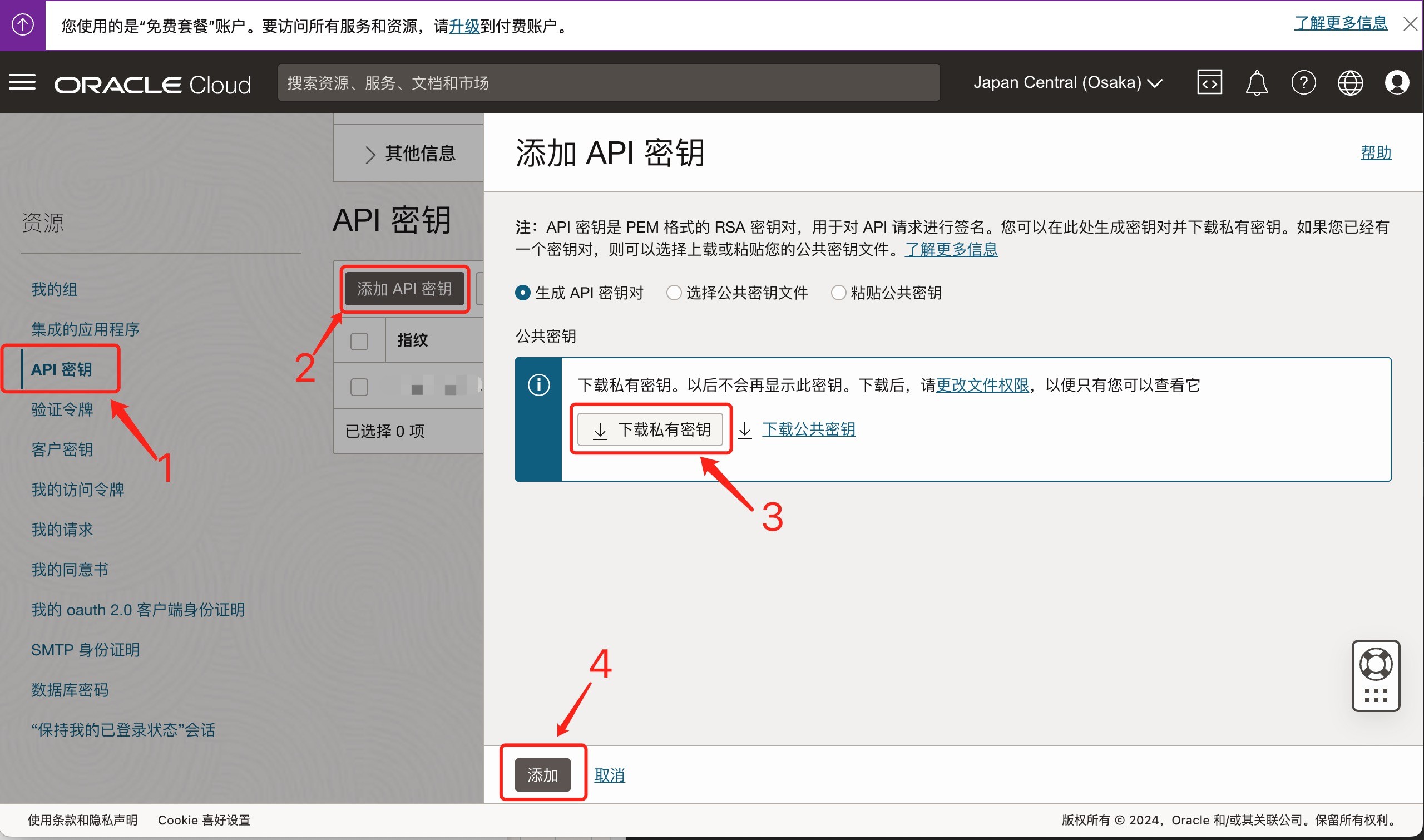

进入我的概要信息后找到API密钥, 点击添加API密钥, 下载私有密钥后点击添加

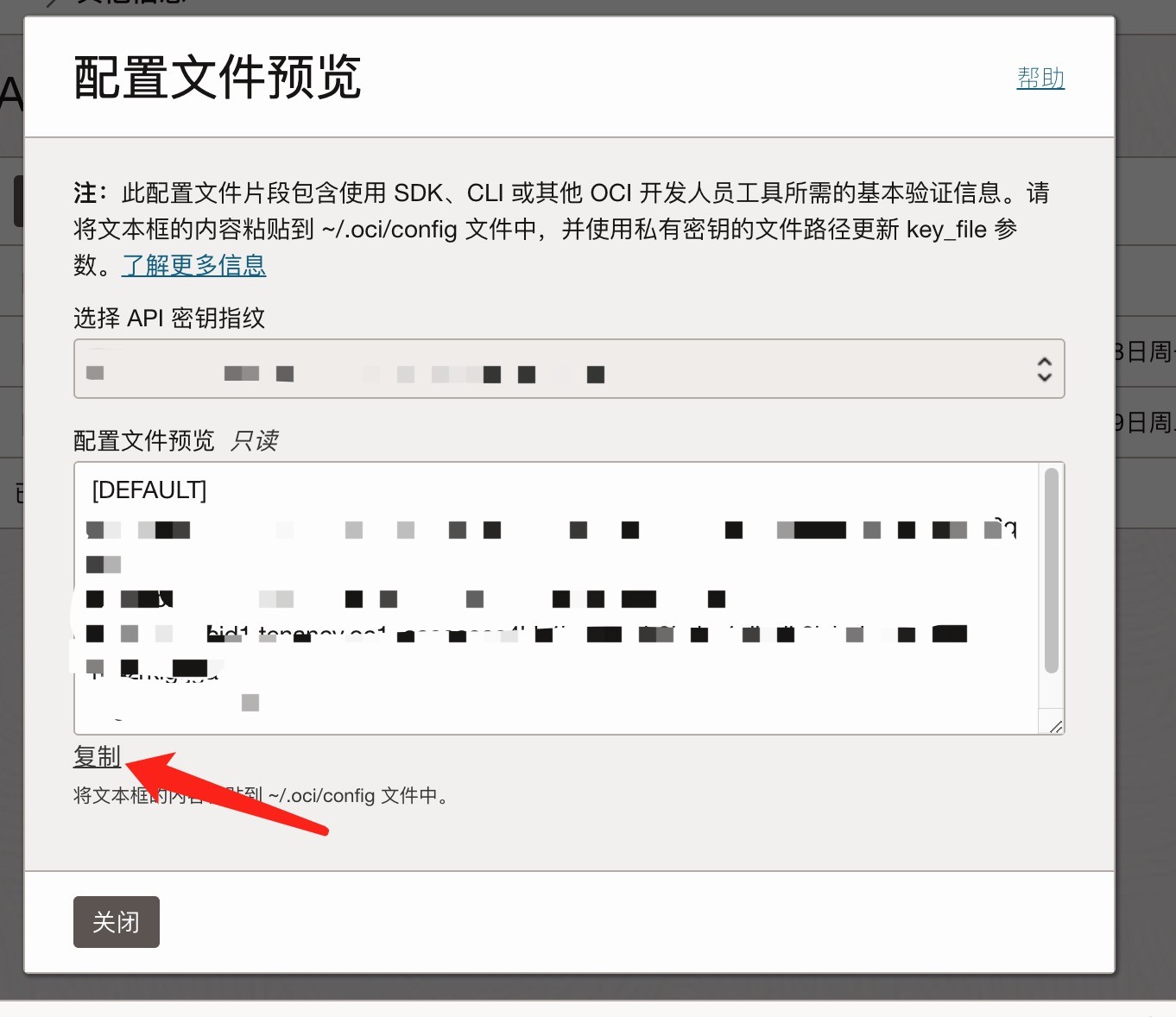

点击添加后会弹出配置文件预览弹窗, 这时候将配置文件预览复制下来单独保存,稍后使用

安装脚本

在非抢鸡的vps上执行命令

wget -O gz_client_bot.tar.gz https://github.com/semicons/java_oci_manage/releases/latest/download/gz_client_bot.tar.gz && tar -zxvf gz_client_bot.tar.gz --exclude=client_config && tar -zxvf gz_client_bot.tar.gz --skip-old-files client_config && chmod +x sh_client_bot.sh && bash sh_client_bot.sh

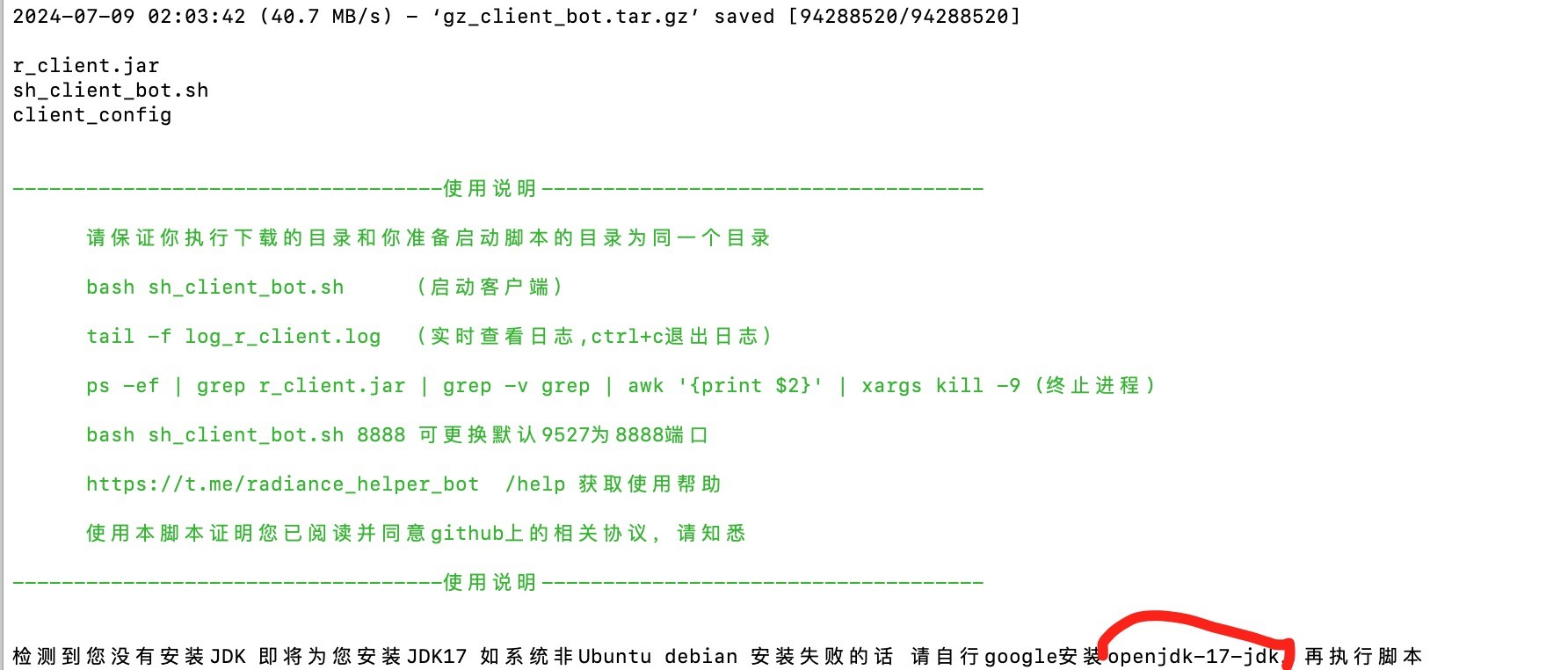

安装成功后会提示如下内容

这里有个坑需要注意, 如果系统不是ubuntu debian的话, openjdk-17-jdk可能会安装失败, 需要手动安装openjdk-17-jdk, 方法根据自己的系统自行Google

上传API私钥到vps

我使用的命令行上传文件, 输入密码后就文件就上传到vps上了

scp xx密钥.pem root@vps的IP地址:/root/

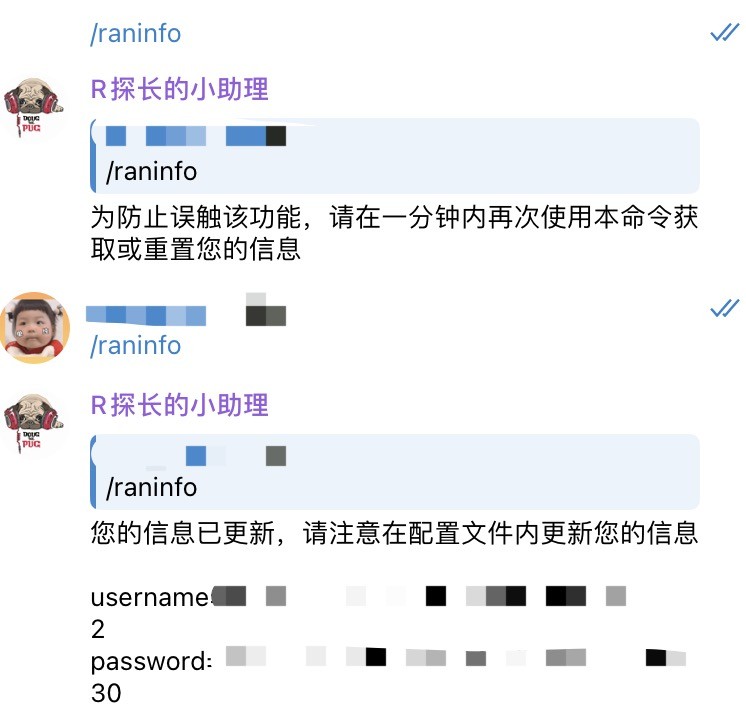

获取r探长用户信息

在R探长的小助理发送 /raninfo, 然后二次确认后会给你发送一个username和password

修改配置文件

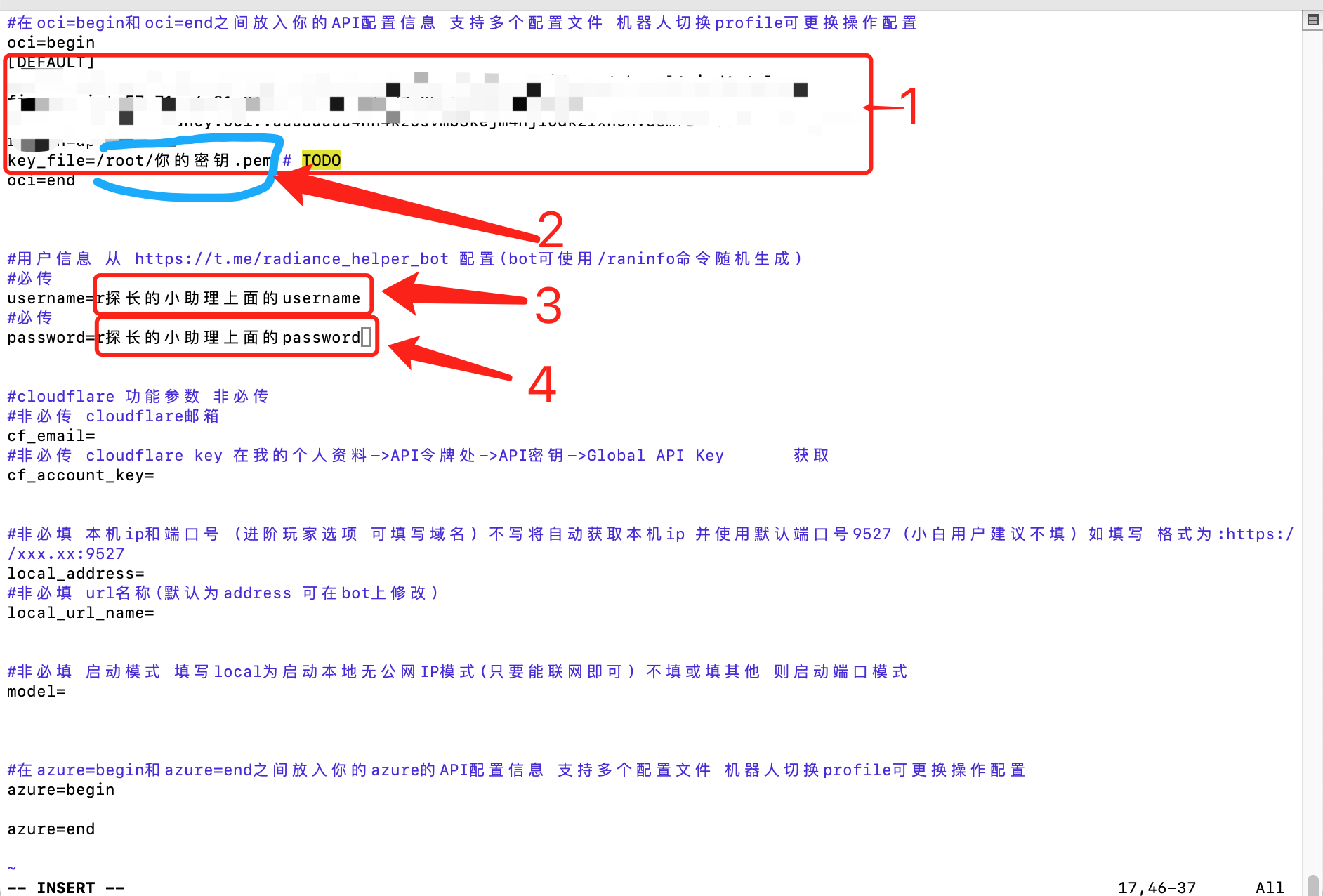

回到vps上,此时查看文件夹,在我们之前安装完脚本后,会生成几个文件, 其中一个名字是client_config 我们来编辑配置文件

vim client_config

还记得最开始在甲骨文添加的密钥信息吗? 把复制的密钥信息粘贴在oci=begin和oci=end中间, 并且记得把key_file改成上传的密钥地址

同时将r探长小助理那边的username和password添加上去

修改完成后按esc, 输入:wq保存并退出vim编辑器

启动脚本

bash sh_client_bot.sh

等脚本启动成功后返回R探长, 输入/oracle, 选择开机

根据个人喜好选择配置, 我选择了arm 2+12, 然后点确定开机, 会有弹窗让二次点击确定

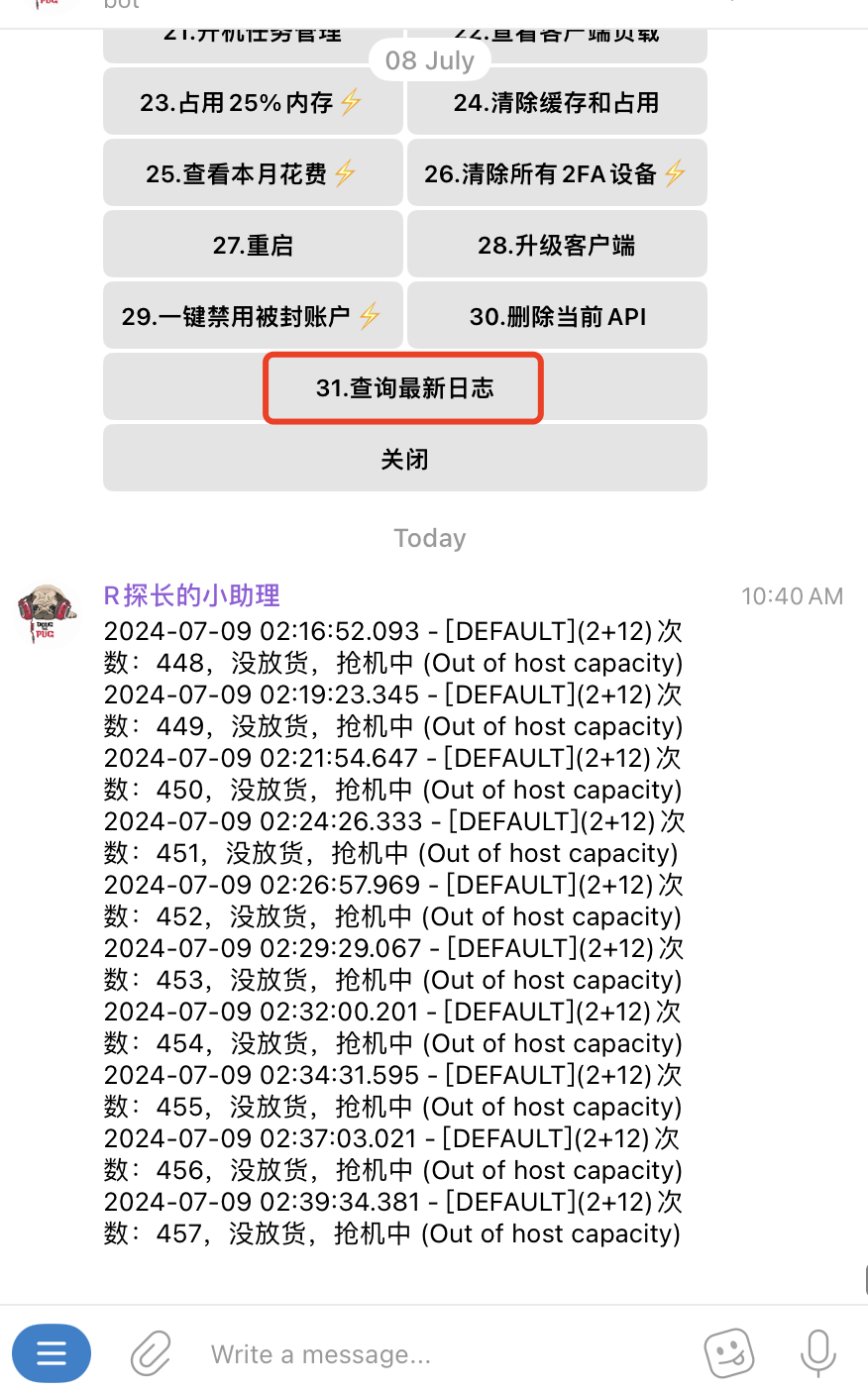

重新唤起面板,点击查询。当出现抢鸡日志,就说明程序正常运行